باجافزار جدیدی در حال استقرار در حملات Log4Shell است

اولین مورد از آسیبپذیری Log4j Log4Shell که برای دانلود و نصب باجافزار استفاده میشود، توسط محققان کشف شد. جمعه گذشته، یک اکسپلویت عمومی برای یک آسیبپذیری مهم روز صفر به نام Log4Shell در پلتفرم لاگ مبتنی بر جاوا Apache Log4j منتشر شد.

Log4j یک چارچوب توسعه است که به توسعه دهندگان اجازه می دهد تا خطاها و رویدادهای ورود به برنامه های جاوا را اضافه کنند، این آسیبپذیری به عوامل تهدید اجازه میدهد تا رشتههای ویژه JNDI ایجاد کنند که وقتی توسط Log4j خوانده میشود، باعث میشود پلتفرم به URL موجود متصل شده و کد را اجرا کند، این به مهاجمان اجازه می دهد تا به راحتی دستگاه های آسیب پذیر را شناسایی کنند یا کد ارائه شده توسط یک سایت راه دور یا از طریق رشته های رمزگذاری شده Base64 را اجرا کنند.

در حالی که این آسیبپذیری در Log4j 2.15.0 برطرف شد و حتی در Log4j 2.16.0 تشدید شد، به طور گسترده توسط عوامل تهدید برای نصب بدافزارهای مختلف، از جمله استخراجکنندگان سکه، باتنتها و حتی چراغهای Cobalt Strike، مورد سوء استفاده قرار میگیرد.

اولین بهره برداری Log4j در نصب باج افزار:

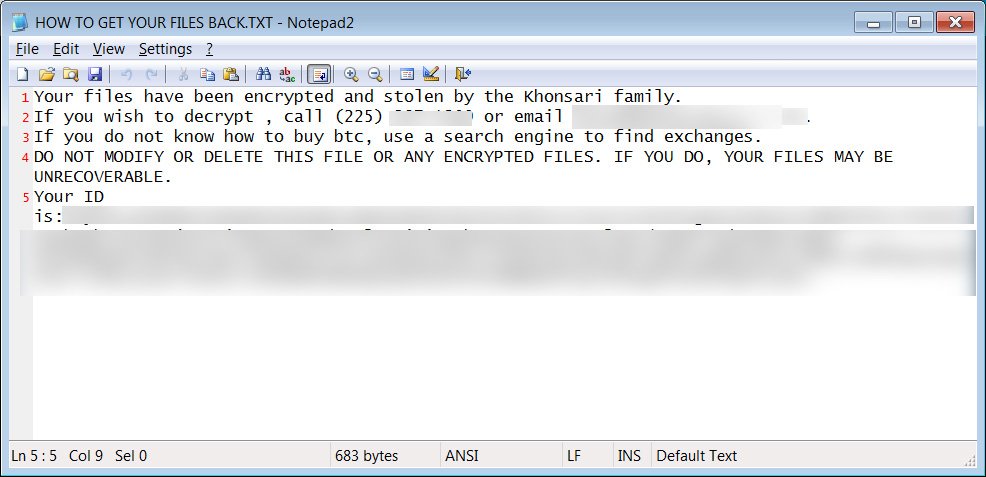

دیروز، بیت دیفندر گزارش داد که اولین خانواده باج افزار را پیدا کرده اند که مستقیماً از طریق اکسپلویت های Log4Shell نصب شده است، اکسپلویت یک کلاس جاوا را از hxxp://3.145.115[.]94/Main.classآن بارگیری می کند که توسط برنامه Log4j بارگیری و اجرا می شود، پس از بارگیری، یک باینری دات نت را از همان سرور دانلود می کند تا باج افزار جدید [ VirusTotal ] به نام «خونساری» را نصب کند، همانطور که در زیر نشان داده شده است از همین نام به عنوان پسوند فایل های رمزگذاری شده و در یادداشت باج نیز استفاده می شود.

در حملات بعدی، بیت دیفندر متوجه شد که این عامل تهدید از همان سرور برای توزیع تروجان دسترسی از راه دور Orcus استفاده می کند، مایکل گیلسپی، کارشناس باج افزار به BleepingComputer گفت که Khonsari از رمزگذاری معتبر و ایمن استفاده می کند، به این معنی که امکان بازیابی فایل ها به صورت رایگان وجود ندارد.

با این حال، یادداشت باج یک چیز عجیب و غریب دارد - به نظر نمی رسد راهی برای تماس با بازیگر تهدید برای پرداخت باج باشد، برت کالو، تحلیلگر Emsisoft به BleepingComputer اشاره کرد که نام این باج افزار به جای عامل تهدید، از اطلاعات تماس صاحب یک مغازه عتیقه فروشی لوئیزیانا استفاده می کند، بنابراین، مشخص نیست که آیا آن شخص قربانی واقعی حمله باجافزار است یا به عنوان یک طعمه در فهرست قرار گرفته است، صرف نظر از دلیل، از آنجایی که حاوی اطلاعات تماس قانونی برای عوامل تهدید نیست، ما معتقدیم که این یک پاککننده است نه باجافزار، در حالی که این ممکن است اولین نمونه شناخته شده از سوء استفاده Log4j باشد که مستقیماً باجافزار را نصب میکند، مایکروسافت قبلاً سوء استفادههایی را دیده است که برای استقرار چراغهای Cobalt Strike استفاده میشود، بنابراین، احتمالاً عملیات باجافزار پیشرفتهتر در حال حاضر از این اکسپلویتها به عنوان بخشی از حملات خود استفاده میکنند.

آدرس:

مشهد، خیابان امام خمینی، خیابان شهید تولایی، اداره کل پست استان خراسان رضوی، طبقه چهارم، پارک فاوا

تلفن : 38786624-051

رایانامه : anamad400[at]gmail[dot]com

تمام حقوق مادی و معنوی این سامانه متعلق به تیم امنیتی ای نماد می باشد.